GitHub Desktop a peut-être cessé de fonctionner pour vous hier, le 2 février. La raison était un accès non autorisé à certains référentiels décidément non publics. L’information la plus grave qui s’est échappée était les certificats de signature de code, notamment utilisés pour GitHub Desktop et Atom. Ces certificats étaient protégés par un mot de passe, il est donc peu probable qu’ils aient déjà été abusés. Malgré tout, Github prend les mesures appropriées pour révoquer ces certificats.

Le seul certificat actif qui a été révoqué a été utilisé pour signer les versions Mac de GitHub Desktop, de sorte qu’un certain nombre d’anciennes versions de ce logiciel ne sont plus facilement installées. Si rien d’autre, c’est un rappel que même un projet avec une équipe de sécurité bien gérée peut avoir des problèmes.

Chromebooks Sh1mmer-ing

Il y a une nouvelle attaque intelligente sur le Chromebook, spécifiquement dans le but de désinscrire l’appareil d’une organisation éducative. Et la « vulnérabilité » est une fonctionnalité documentée, le RMA Shim. Il s’agit d’une cible spéciale du chargeur de démarrage qui contient une signature valide, mais permet le démarrage d’un autre code, destiné au dépannage et à la réparation des appareils dans un centre de réparation. Un bon nombre de ces images ont fui, et Sh1mmer combine l’image appropriée avec un menu de démarrage avec des options intéressantes.

La première est la désinscription, de sorte que l’appareil agira comme un ordinateur privé. Cela supprime les blocs de contenu et permet de supprimer les extensions. Mais attendez, il y a plus. Comme rooter l’appareil, un terminal Bash brut et réactiver le mode développeur. Maintenant, pour autant que nous puissions en juger, cela ne casse pas *directement* le cryptage de l’appareil, mais il est probable que le shim RMA puisse être abusé pour altérer le système de fichiers de l’appareil. Cela signifie que la fuite d’un tas de cales signées est un gros problème pour la sécurité de l’appareil. Si vous utilisez un Chromebook, il est peut-être temps de faire des recherches pour savoir si la cale de ce modèle a été divulguée.

Google Fi encrassé

Les clients de Google Fi ont été avisés d’une violation, au cours de laquelle certaines données client ont été divulguées. Le timing suggère qu’il pourrait être lié à la violation de T-mobile à peu près au même moment. Il y a un élément plus inquiétant à cela, au moins un utilisateur semble avoir été victime d’une attaque par échange de carte SIM, déclenchée à la suite de la violation. Juste un rappel, ce SMS en tant que méthode d’authentification à deux facteurs est une très mauvaise idée.

Realtek

Il y a une grande campagne en cours contre les appareils basés sur Realtek, et c’est à cause de CVE-2021-35394, une vulnérabilité dans le SDK Realtek Jungle. Bouclez votre ceinture, celui-ci est connu pour conduire à des paumes à double visage.

En 2015, une poignée de vulnérabilités ont été découvertes et divulguées dans les appareils D-Link et TRENDnet. L’un d’eux était le processus UDPServer, qui semble être une interface de débogage. Il écoute sur le port UDP 9034 et exécute simplement les commandes reçues. Totalement non authentifié. Et sur certains appareils, ce processus démarre automatiquement. Ouf.

Cela a été signalé en 2015 et Realtek l’a corrigé. Observer:

if(!memcmp(buf, "orf", 3)){

strcat(buf, " > /tmp/MP.txt");

system(buf);

}

Oui, c’est la solution qu’ils ont choisie. Assurez-vous que la chaîne de commande commence par orf, puis redirigez la sortie vers un fichier temporaire. Donc sécurisé. Et maintenant, quelqu’un spamme le port 9034 partout sur Internet, avec orf;malicious_command. Shodan affiche 80 modèles différents sur Internet avec ce port ouvert, et il est possible qu’encore plus ne démarre pas normalement le service vulnérable, mais peut être lancé via un point de terminaison Web non authentifié, accessible si l’appareil est configuré pour permettre la gestion à distance. Cela parle mal de Realtek de tâtonner un correctif aussi mal, et pire encore des fournisseurs d’avoir laissé ce service en place. Des correctifs sont disponibles pour de nombreux appareils concernés.

Hacker votre Ipod avec wInd3x

[Serge Bazanski] a trouvé un nouveau passe-temps pour surmonter Covid, et il est enfin prêt à le partager avec le monde. Piratage d’anciens iPods. Le but ici est d’ouvrir la plate-forme, d’obtenir un démarrage du noyau Linux, puis de s’engager enfin dans la plus noble des activités, en exécutant Doom sur du matériel inattendu.

Mais même en 2008, l’iPod Nano 4G effectuait une sorte de démarrage sécurisé et était conçu pour ne pas charger d’images de démarrage arbitraires. Le chargeur de démarrage ne chargera que des images correctement signées et la clé de signature n’a jamais été divulguée. Mais ce n’est qu’un système infaillible tant qu’il n’y a pas un gros bogue dans la séquence de démarrage qui contourne la sécurité.

L’une des astuces de l’iPod sous son chapeau métaphorique consiste à démarrer à partir de l’USB pour la récupération, à l’aide de la mise à jour du micrologiciel de l’appareil (DFU). L’implication est que le chargeur de démarrage doit avoir une pile USB pour réussir cette astuce, et c’est un bon endroit pour rechercher une vulnérabilité. Et il y en a un assez astucieux, où les données fournies dans le paquet de configuration USB sont utilisées pour indexer un autre tableau, sans aucune vérification de cohérence.

L’une des astuces de l’iPod sous son chapeau métaphorique consiste à démarrer à partir de l’USB pour la récupération, à l’aide de la mise à jour du micrologiciel de l’appareil (DFU). L’implication est que le chargeur de démarrage doit avoir une pile USB pour réussir cette astuce, et c’est un bon endroit pour rechercher une vulnérabilité. Et il y en a un assez astucieux, où les données fournies dans le paquet de configuration USB sont utilisées pour indexer un autre tableau, sans aucune vérification de cohérence.

Il s’agit simplement d’une recherche de pointeur de fonction et l’exécution du code saute au résultat de la recherche. Envoyez quelque chose de faux et cela plante l’appareil. Massez correctement l’état du programme et l’exécution passe à un morceau de code qui fonctionne comme un « trampoline », faisant rebondir l’exécution vers… * attendez-le *… Le début du paquet USB qui a déclenché la vulnérabilité.

[Serge] est fier de cette partie, et à juste titre. Son exploit est un polyglotte – c’est à la fois un paquet USB valide et un code ARM valide. Cela fonctionne sur le Nano 4G, mais il voulait vraiment essayer le 5G, qui n’a même pas de vidages de ROM de démarrage disponibles. La vulnérabilité a fonctionné, mais la disposition de la mémoire était suffisamment différente pour que l’exploit ait besoin d’être repensé. La première tâche consistait à essayer de trouver ce code de trampoline, et forcer brutalement les emplacements possibles a conduit à une découverte intéressante. Un emplacement de mémoire a entraîné un redémarrage de l’appareil lorsqu’il était déclenché. Il est temps de lui lancer le paquet polyglotte et de voir ce qui s’est passé. Cela a fonctionné et il avait une exécution de code, mais une exécution aveugle sans carte. Il aurait besoin du reste de la disposition de la mémoire pour faire quelque chose d’utile.

Il pourrait faire en sorte que l’appareil fasse quelque chose, au moins. Le saut de l’exécution du code vers l’emplacement mémoire 0 a entraîné un redémarrage. Et le déclenchement d’une boucle infinie l’a fait se bloquer. Donc, il suffit de divulguer manuellement les informations de disposition de la mémoire un bit à la fois. C’est beaucoup de dévouement juste pour exécuter Doom sur un iPod. Et le travail est toujours en cours, mais il semble que l’iPod nano Gen5 ait enfin un noyau Linux de démarrage. Bravo!

PlugX

Les logiciels malveillants USB sont toujours vivants. Ce n’est heureusement pas aussi mauvais qu’au bon vieux temps, lorsque Windows exécutait automatiquement un binaire dès que la clé USB était branchée à l’ordinateur. Mais quelques nouvelles astuces constituent un piège assez efficace pour les insuffisamment méfiants.

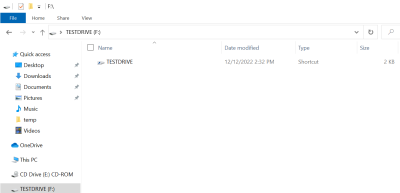

L’astuce principale est que les noms de dossier utilisant l’Unicode 00A0 caractère, espace insécable, ne s’affichent pas correctement dans l’Explorateur Windows et les dossiers ne s’affichent donc pas du tout. Une clé USB infectée contient l’un de ces dossiers invisibles, ainsi qu’un raccourci portant le même nom que la clé. Ce raccourci pointe vers une copie légitime du x32dbg.exe binaire du débogueur, dans le répertoire caché, mais aussi caché il y a un malveillant x32bridge.dll dossier.

Une particularité de la procédure de chargement de la bibliothèque Windows est que le répertoire local sera vérifié en premier, même si la DLL existe dans un répertoire système. Et comme les DLL ne sont pas signées comme le sont les exécutables, ce chargement latéral de DLL est devenu une technique populaire pour exécuter des logiciels malveillants sans aucune invite d’avertissement. Dans le cas de PlugX, il exécute la charge utile, puis ouvre un autre dossier caché qui sert de fausse racine du lecteur. Tous vos fichiers attendus sont là. Et si vous ne faites pas attention, l’étape supplémentaire consistant à lancer le raccourci serait assez facile à ignorer.

Bits et octets

Le nouveau Meta Account Center n’avait pas de limite de débit pour les codes de vérification par SMS, jusqu’à ce que [Gtm Mänôz] découvert et signalé le problème. Cela a permis une attaque intéressante, où vous pouviez ajouter un numéro de téléphone appartenant à un autre compte, et en forçant brutalement le code à six chiffres, le numéro serait dissocié du compte Facebook ou Instagram légitime. S’il était utilisé pour 2FA, cette fonction de sécurité serait simplement désactivée sur ce compte. Le problème a été résolu et il a gagné 27 200 $ pour la découverte.

Un effort international a réussi à supprimer l’infrastructure derrière Hive Ransomware. Les forces de l’ordre ont pu compromettre les serveurs Hive il y a plusieurs mois et ont lancé une arnaque sur les escrocs, distribuant discrètement des clés de déchiffrement aux victimes. Avec le temps, des serveurs physiques ont été localisés, à Los Angeles entre tous, et le système a été arrêté. Malheureusement, aucune arrestation n’a encore été annoncée dans le cadre de l’opération.

Grey Hat ne fait vraiment rien [Shashwat Kumar] Justice. Ce hack est définitivement une bonne action chaotique. Après avoir pris connaissance d’une offre frauduleuse de points gratuits, il a découvert une application malveillante qui collectait des informations de carte de crédit et copiait les messages SMS entrants sur un serveur distant. Sur ce serveur, il a trouvé un tableau de bord avec une faille d’injection SQL. Après avoir confirmé qu’il s’agissait bien d’une escroquerie malveillante, la ligne de conduite naturelle était d’abuser d’une autre faille d’injection SQL pour effacer la base de données de données. Et ensuite, modifiez le message de bienvenue de l’application pour avertir les utilisateurs qu’elle était malveillante. Techniquement illégal, mais évidemment pour le plus grand bien. Houzah !