Certains fabricants n’aiment vraiment pas les micrologiciels open source pour leurs appareils, et ce hack particulier traite de mesures anti-hobbyistes assez extrêmes. Le Meraki MR33, fabriqué par Cisco, est un bon point d’accès sur le plan matériel, et exécuter OpenWRT dessus est merveilleux – si ce n’est pour la décision malveillante de Cisco de bloquer définitivement le CPU dès que vous entrez dans Uboot via le port série. Cet AP semble faire partie d’une offre « hardware as a service », et Uboot piégé a été déployé par une mise à jour OTA quelque temps après la publication du port OpenWRT.

Il existe une ancienne version d’Uboot disponible, mais vous ne pouvez pas tout à fait y revenir et jusqu’à un certain point, il n’y avait qu’un chemin de rétrogradation JTAG noté sur le wiki – avec sa description complète consistant en un « FIXME: décrivez le balise de processus ». Notre hacker, un utilisateur anonyme du [SagaciousSuricata] blog, a décidé de suivre une autre voie – soulever, vider et modifier le flash intégré afin de rétrograder le chargeur de démarrage, et nous guide tout au long du processus. Il y a pas mal de choses notables à propos de ce hack, comme l’utilisation du gestionnaire de paquets Nix pour obtenir Python 2.7 sur un système d’exploitation qui l’a abandonné depuis longtemps, et une astuce sur un serveur TFTP léger et fonctionnel pour un tel travail, mais la partie puce flash a attiré notre attention.

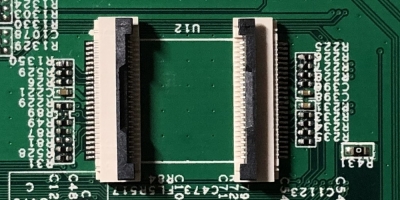

La puce flash est dans le package TSOP48 et utilise une interface parallèle, et une carte de développement iMX6.LL a été utilisée pour lire, modifier et flasher l’image – échange à chaud de la puce, un peu comme nous le faisions avec les anciennes puces BIOS à interface parallèle. Nous avons particulièrement apprécié l’utilisation de câbles et de connecteurs FFC pour connecter la puce flash à la carte de développement d’une manière qui permet le remplacement à chaud – maintenant que nous pouvons le voir, le pas TSOP de 0,5 mm et le matériel FFC de 0,5 mm sont un match parfait. Ce hack, bien sûr, s’adaptera à de nombreux appareils équipés de TSOP48, et il est agréable d’avoir une boîte à outils pour cela au cas où vous n’auriez pas de programmeur à portée de main.

La puce flash est dans le package TSOP48 et utilise une interface parallèle, et une carte de développement iMX6.LL a été utilisée pour lire, modifier et flasher l’image – échange à chaud de la puce, un peu comme nous le faisions avec les anciennes puces BIOS à interface parallèle. Nous avons particulièrement apprécié l’utilisation de câbles et de connecteurs FFC pour connecter la puce flash à la carte de développement d’une manière qui permet le remplacement à chaud – maintenant que nous pouvons le voir, le pas TSOP de 0,5 mm et le matériel FFC de 0,5 mm sont un match parfait. Ce hack, bien sûr, s’adaptera à de nombreux appareils équipés de TSOP48, et il est agréable d’avoir une boîte à outils pour cela au cas où vous n’auriez pas de programmeur à portée de main.

En fin de compte, l’AP a retrouvé un nouveau souffle, désormais gouverné par son propriétaire, contrairement aux caprices de Cisco. Il s’agit d’un didacticiel pratique pour tous ceux qui sont confrontés à un appareil équipé d’un flash parallèle où le seul moyen semble être le chemin difficile, et nous sommes heureux de voir les pirates se familiariser avec de tels défis, qu’il s’agisse de flash parallèle, de JTAG ou de problèmes de puissance. Après tout, c’est génial quand vos appareils peuvent exécuter un système d’exploitation entièrement sous votre contrôle – historiquement, vous obtenez beaucoup plus de fonctionnalités de cette façon, mais c’est aussi que le fabricant ne peut pas vous couper le tapis comme Amazon l’a fait avec son Incendie des boîtiers TV.